La ejecución de código remoto en el servidor es la forma más peligrosa de ataque informático, por eso la vulnerabilidad React2Shell ha recibido la puntuación CVSS de 10, el máximo posible (CVE-2025-55182). Básicamente, un atacante puede hacerse dueño del servidor sin que nadie se entere hasta que sea demasiado tarde.

A inicios de diciembre, React publicó la existencia de esta vulnerabilidad, que afecta a los servidores que utilizan el protocolo React Server Components (RSC). Según Sysdig, la vulnerabilidad comenzó a ser explotada de inmediato por al menos dos grupos vinculados a China: Earth Lamia y Jackpot Panda, con impacto confirmado en más de 30 organizaciones importantes.

Sin embargo, el alcance es mucho mayor. Se estima que hay más de 137.000 direcciones IP ejecutando código vulnerable y 170.000 sistemas vulnerables a nivel global.

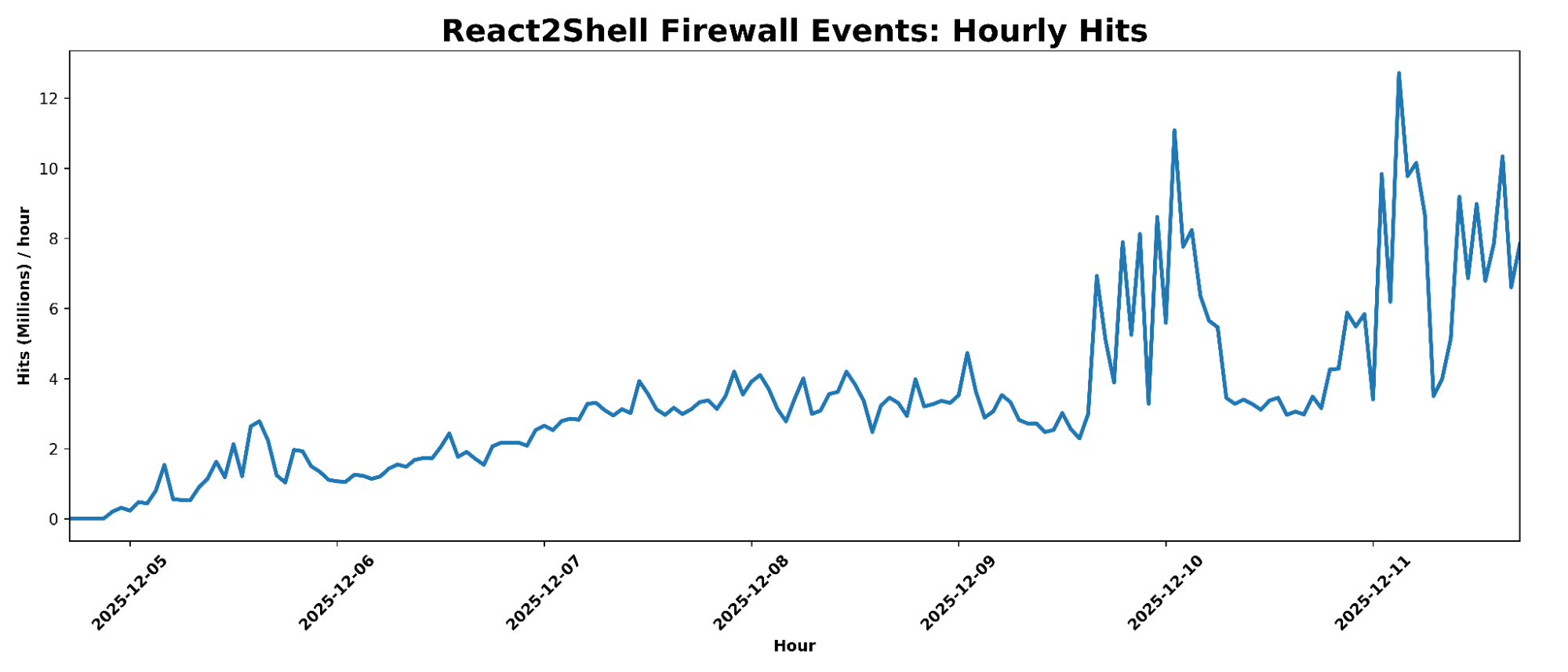

Por otra parte, Cloudflare reporta 582 millones de intentos de explotación detectados por reglas WAF, solo entre el 3 y el 11 de diciembre, con 2,15 millones de servicios Next.js en riesgo.

Hay que destacar que Cloudflare ha estado trabajando desde el primer minuto en la implementación de reglas WAF específicas para detectar y bloquear tráfico explotando React2Shell, incluidas reglas contra escaneo y técnicas de bypass. Si bien en un comienzo hubo algunos problemas (errores 500), estos efectos fueron mucho menores que sufrir una vulneración y demuestra que protegerse con Cloudflare es una buena decisión.

Recomendaciones

A estas alturas, las recomendaciones son bastante obvias:

- Actualizar los paquetes vulnerables y aplicar parches oficiales.

- Proteger los activos digitales mediante Cloudflare

Para esto último, AltaVoz, como partner de Cloudflare, puede analizar los riesgos y ofrecer la mejor solución. Solo contáctenos.